Falsos instaladores de apps conocidas se distribuyen a través de anuncios de Google

Los atacantes registraron varios nombres de dominio que apuntaban a la misma dirección IP: un servidor que aloja varios sitios web que descargan programas troyanizados

El equipo de investigación de ESET, compañía líder en detección proactiva de amenazas, identificó una campaña de malware que apunta al sudeste y este de Asia, mediante la compra de anuncios engañosos para que aparezcan en los resultados de búsqueda de Google y que conducen a la descarga de instaladores troyanizados. Los atacantes desconocidos crearon sitios web falsos con una apariencia idéntica a la de Firefox, WhatsApp o Telegram, pero además de proporcionar el software legítimo, también descargan FatalRAT, un troyano de acceso remoto (RAT, por sus siglas en inglés) que otorga al atacante el control de la computadora comprometida.

Mapa de calor con los países donde ESET detectó los ataques entre agosto de 2022 y enero de 2023. La mayoría de los ataques afectaron a personas en Taiwán, China y Hong Kong.

Figura 1. Países donde detectamos los ataques entre agosto de 2022 y enero de 2023

También se observó un pequeño número de casos en:

- Malasia

- Japón

- Las Filipinas

- Tailandia

- Singapur

- Indonesia

- Birmania

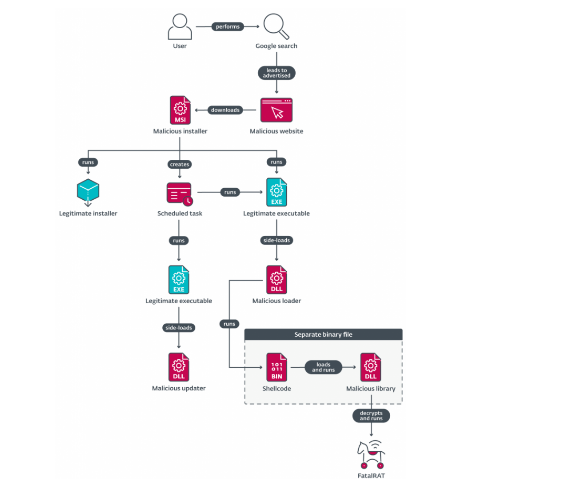

La descripción general de la campaña muestra una cadena de múltiples componentes que finalmente instala el malware FatalRAT, que fue descrito por los investigadores de AT&T (@attcyber) en agosto de 2021.

Figura 2. Resumen simplificado del ataque

Figura 2. Resumen simplificado del ataque

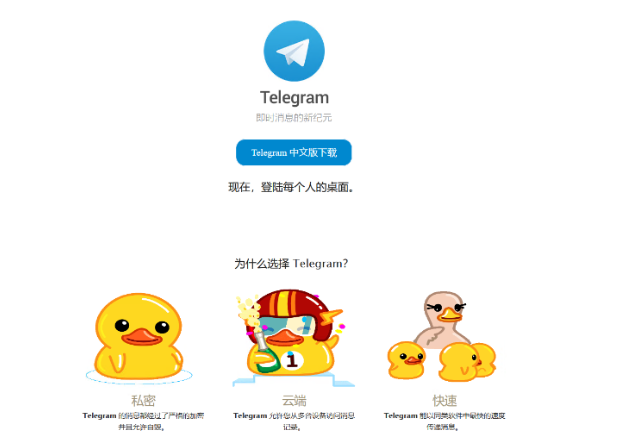

Los atacantes registraron varios nombres de dominio que apuntaban a la misma dirección IP: un servidor que aloja varios sitios web que descargan programas troyanizados. Algunos de estos sitios web se ven idénticos a los sitios legítimos cuya identidad es suplantada, pero en su lugar ofrecen instaladores maliciosos. Los otros sitios web, posiblemente traducidos por los atacantes, ofrecen versiones en chino de software que no está disponible en China, como Telegram.

Figura 3. Sitio web falso de Telegram que descarga el malware FatalRAT

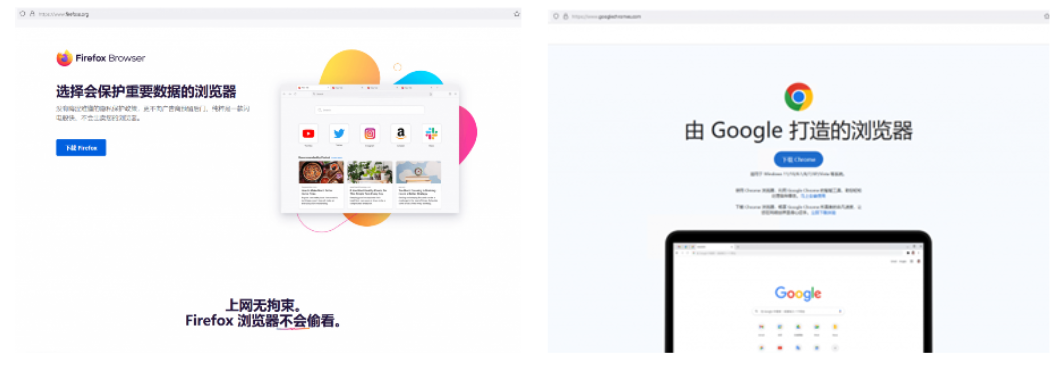

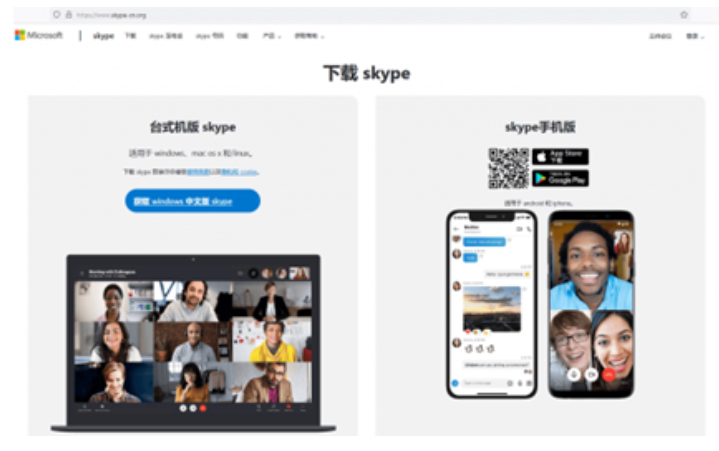

ESET observó sitios web maliciosos e instaladores para las siguientes aplicaciones, aproximadamente en orden de popularidad:

- Chrome

- Firefox

- Telegram

- Line

- Signal

- Skype

- Billetera de Bitcoin Electrum

- Sogou Pinyin Method

- Youdao, una app de traducción y diccionario

- WPS Office, una suite de office gratuita

Puede ver otros sitios web falsos en la galería que se muestra en la Figura 4 (haga clic en una imagen para ampliarla). Aparte de electrumx[.]org, un sitio web falso en inglés para la billetera Electrum Bitcoin, todos los demás sitios web están en chino, lo que sugiere que los atacantes están interesados principalmente en personas que hablan esta lengua.

Figura 4. Sitios web falsos creados por los atacantes para desplegar instaladores maliciosos (haga clic para ampliar)

“Si bien, en teoría, hay muchas formas posibles de que las potenciales víctimas sean dirigidas a estos sitios web falsos, un sitio de noticias informó (versión en inglés aquí) que se estaban desplegando anuncios que conducía a uno de estos sitios web maliciosos cuando buscaban el navegador Firefox en Google. No pudimos reproducir dichos resultados de búsqueda, pero creemos que los anuncios solo se mostraron a los usuarios de la región objetivo. Tenemos un ejemplo (imagen de la publicación original anterior). Informamos los sitios web a Google y los anuncios fueron eliminados.”, comentan desde el equipo de Investigación de ESET.

Figura 5. Resultados para la búsqueda de “Firefox” con la aparición de un sitio web falso entre los anuncios (crédito de la imagen: landiannews.com)

El FatalRAT es un troyano de acceso remoto que fue documentado en agosto de 2021 por Labs. Este malware proporciona a los atacantes un conjunto de funcionalidades que permite realizar diversas actividades maliciosas en la computadora de la víctima. Por ejemplo:

- Registrar las pulsaciones del teclado

- Cambiar la resolución de pantalla de la víctima

- Terminar los procesos del navegador y robar o eliminar datos almacenados en ellos. Los navegadores objetivo son:

- Chrome

- Firefox

- Sogou Explorer

- Descargar y ejecutar un archivo

- Ejecutar comandos de Shell

Según ESET, los atacantes se han esforzado para que los nombres de dominio de los sitios web falsos sean lo más similares posible a los nombres oficiales. En la mayoría de los casos, los sitios web falsos son copias idénticas de los sitios legítimos. En cuanto a los instaladores troyanizados, instalan la aplicación real que el usuario estaba buscando, evitando sospechas de un posible compromiso en la máquina de la víctima.

“Por todas estas razones, vemos cuán importante es verificar cuidadosamente la URL que estamos visitando antes de descargar el software. Es recomendable que luego de verificar que un sitio web es real, escribirlo directamente en la barra de direcciones del navegador.”, aconsejan desde el equipo de ESET.

Dado que el malware utilizado en esta campaña, FatalRAT, contiene varios comandos que permiten al atacante manipular datos de diferentes navegadores, y que los datos de las víctimas muestra que no parecen estar enfocados en un tipo de usuario en particular, cualquiera puede verse afectado. Según ESET, es posible que los atacantes estén únicamente interesados en el robo de información, como credenciales web, para venderlas en foros clandestinos, o en usar esta información para otro tipo de campaña maliciosa son fines económicos, pero por ahora la atribución específica de esta campaña a un actor de amenazas conocido o nuevo es imposible.

Somos uno de los principales portales de noticias en Venezuela para temas bancarios, económicos, financieros y de negocios, con más de 20 años en el mercado. Hemos sido y seguiremos siendo pioneros en la creación de contenidos, análisis inéditos e informes especiales. Nos hemos convertido en una fuente de referencia en el país y avanzamos paso a paso en América Latina.

Somos uno de los principales portales de noticias en Venezuela para temas bancarios, económicos, financieros y de negocios, con más de 20 años en el mercado. Hemos sido y seguiremos siendo pioneros en la creación de contenidos, análisis inéditos e informes especiales. Nos hemos convertido en una fuente de referencia en el país y avanzamos paso a paso en América Latina.

Síguenos en nuestro Canal de WhatsApp, Telegram, Instagram, Twitter y Facebook